WordPress插件Crelly Slider惊现致命漏洞,20,000+网站面临被黑风险

网络安全问题频发,宛如满是裂痕的堤坝,随时可能崩溃。在1.3.4及以下版本中,crelly-slider插件存在文件上传的漏洞,这一问题尤为严重。它允许低权限的订阅者利用漏洞,对网站安全构成重大威胁。

插件漏洞所在

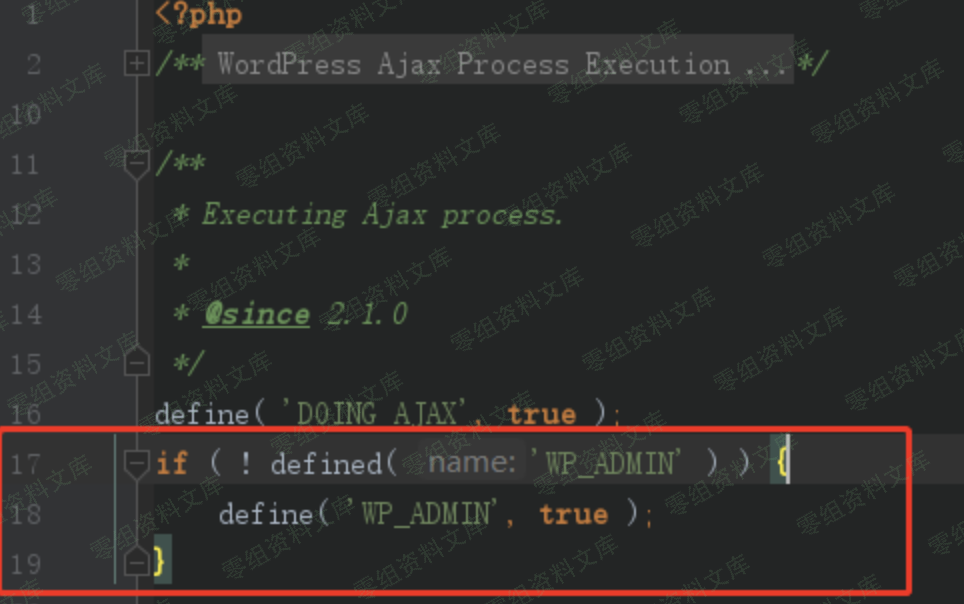

该插件的问题藏匿于众多代码逻辑之中。问题出现在用户身份验证环节。具体来说,is_admin()这样的验证方法存在严重缺陷。插件中的某些关键代码,在识别用户身份时,仅依赖is_admin()函数。然而,这个函数并不能准确判断用户是否真的拥有管理员权限,只要用户访问了后台文件,该函数就会显示为true,这给了心怀叵测的用户可乘之机。实际上,许多插件开发者可能初衷是好的,但由于疏忽,却埋下了巨大的隐患。

这个插件在众多网站上普遍存在。一旦黑客或恶意分子察觉到这一漏洞,他们便可以假扮成订阅者等身份上传文件。在数据比黄金还珍贵的网络时代,这种情况可能会引发网站数据泄露,甚至导致恶意程序植入网站。

漏洞发生过程

http://0-sec.org/wordpress/wp-admin/admin-ajax.php?action=crellyslider_importSlider

任何通过身份验证的用户,包括订阅者等,若向wp_ajax_crellyslider_importSlider发送含有恶意PHP代码的ZIP压缩包,便能发起攻击。插件内crellyslider_importSlider_callback方法扮演着至关重要的角色。掌握该方法如何被URL调用,就能锁定漏洞攻击的环节。

存在一个常见情形。部分规模不大的网站,其安全防御较弱,若采用存在缺陷的插件版本,黑客便能够轻松地按照某种方法,悄无声息地将有害的PHP文件上传并展开。这无疑是一个危险的信号。一旦文件成功上传,就如同在电脑中埋下了定时炸弹一般。

文件解压风险

crellyslider_importSlider函数负责将上传的zip包展开,展开后的文件将保存在/wordpress/temp/这个目录下。这样的解压操作,如果混入了恶意文件,后果将非常严重。

一些电商平台采纳了有缺陷的插件版本。这些平台的核心数据保存在特定的WordPress目录中。一旦恶意文件被解压至该目录,恶意软件便可能窃取用户资料,诸如订单详情、客户联系信息等关键数据。这种情况对电商平台而言是极为不利的,不仅可能削弱客户信任,还可能引发法律问题。

用户角色访问权限

正常情况下,订阅者用户权限有限,无法操作设置、插件或主题等。然而,这个漏洞让订阅者得以突破常规限制。本应仅限于管理员等特定角色使用的接口,却被订阅者意外发现并利用。

在商业网站的实际操作中,这种状况相当风险。用户角色权限有严格的划分标准。比如企业官网,会为不同部门的员工设定不同的账号和角色权限。一旦权限管理系统中出现类似漏洞,企业网站的数据安全将面临极大威胁,内部的各类文档、信息等都可能遭到泄露。

开发者意图偏差

crelly-slider插件的开发者原本希望is_admin用户能使用crellyslider_importSliderajax接口。但结果却并非如此,发现subscriber身份的用户也能操作这个接口,甚至还能上传和解压压缩包。

在开发阶段,开发者可能对测试的力度不够。以某些初创企业制作的网站插件为例,一旦出现此类问题,一方面可能损害自身信誉,另一方面可能遭遇众多用户投诉。这反映出开发者对用户权限管理逻辑的理解可能不够透彻和严格。

漏洞带来的威胁

这个缺陷存在,无论是个人的还是企业的网站,都构成了极大的安全隐患。网站数据的安全与否,直接影响到相关企业或个人的利益。无论是客户的个人信息,还是企业的重要文件。

设想一下,如果一家新闻网站因漏洞被恶意操作,那么它发布的资讯信息可能会被恶意修改,甚至散播虚假新闻。对普通用户来说,访问这样的漏洞网站,自己的设备也可能因下载恶意内容而遭受攻击。各位,如果你们的网站使用这个插件,是否会及时更新以修补这个漏洞?希望大家能多多点赞和转发这篇文章,让更多人了解这个潜在的风险。

作者:小蓝

链接:https://www.lanmiyun.com/content/5209.html

本站部分内容和图片来源网络,不代表本站观点,如有侵权,可联系我方删除。

赶快来坐沙发