帝国 CMS 漏洞分析及复现,你必须知道的安全隐患

在现今的数字化社会中,网站安全性如同城堡防御系统,倘若失效,其潜在损失无法预估。近期,知名建站工具EmpireCMS曝出多起严重安全漏洞,极易引发敏感数据外泄、遭受黑客入侵和病毒感染等问题。本文将深度解读此类隐患成因、隐含风险及应对措施,为您保障站点整体安全提供参考。

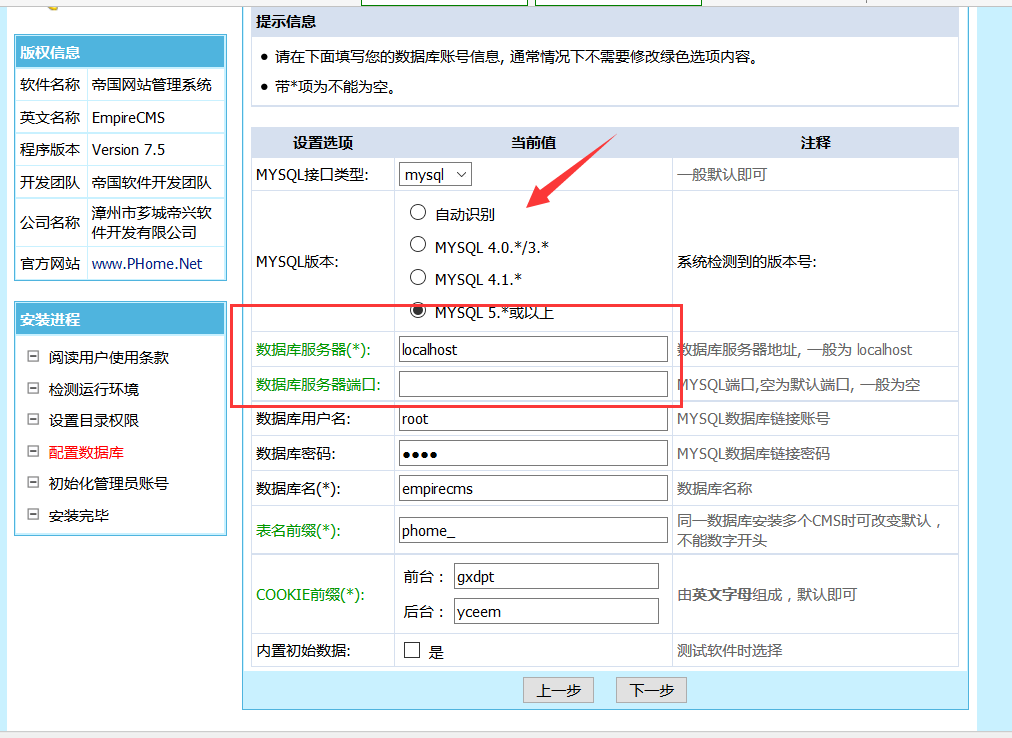

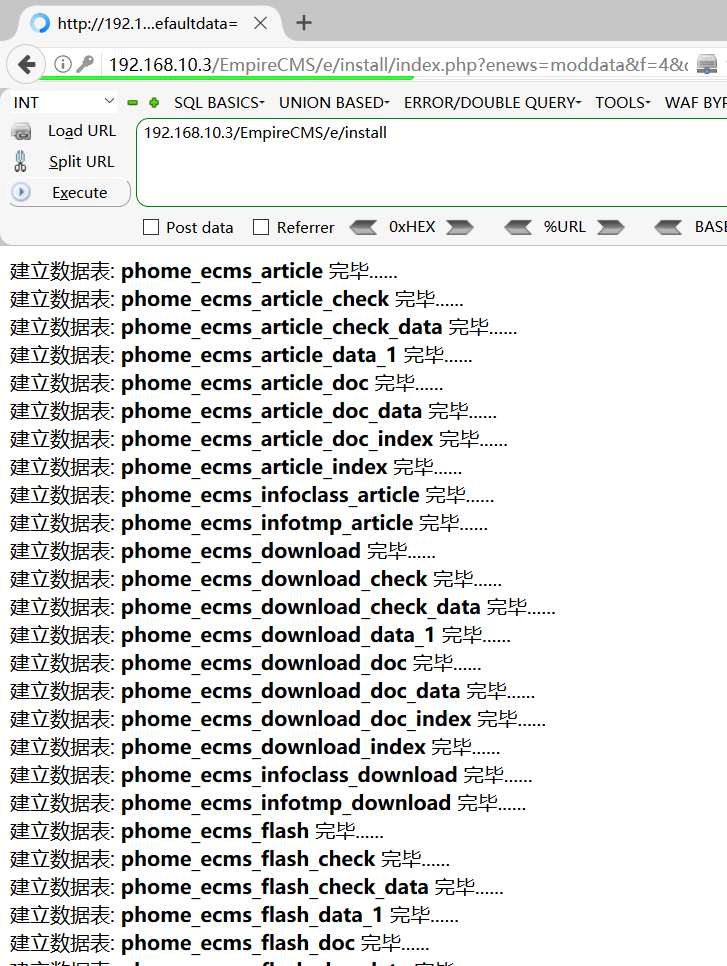

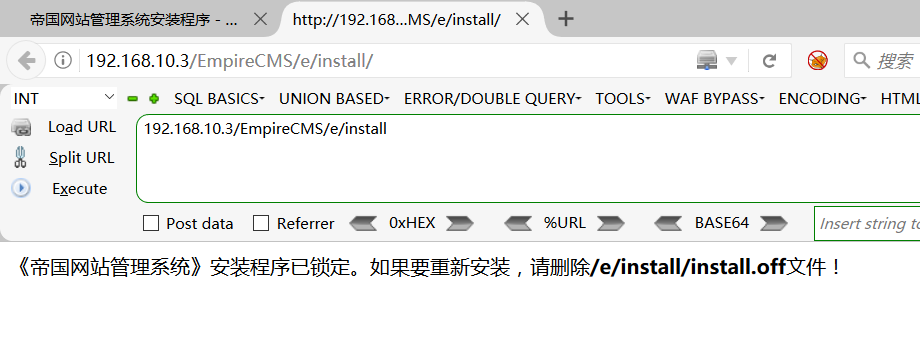

漏洞一:数据库备份的致命漏洞

grant all on *.* to admin@'%' identified by '123456' with grant option;

flush privileges;

在之前的7.5版及其更早的ECMempireCMS版本中,其后端数据库的备份功能未对数据表名进行严谨的验证,这一安全漏洞使得黑客得以任意修改表名并执行恶意代码,如同打开了城墙暗门,轻易入侵城堡。

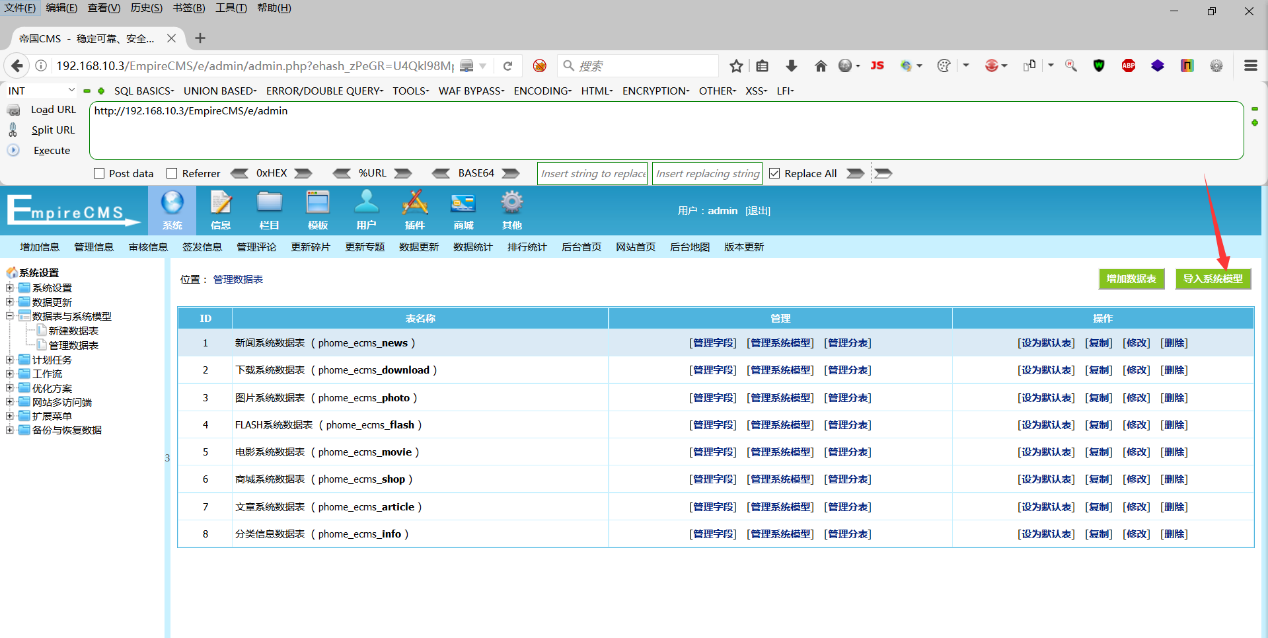

漏洞二:文件上传漏洞的威胁

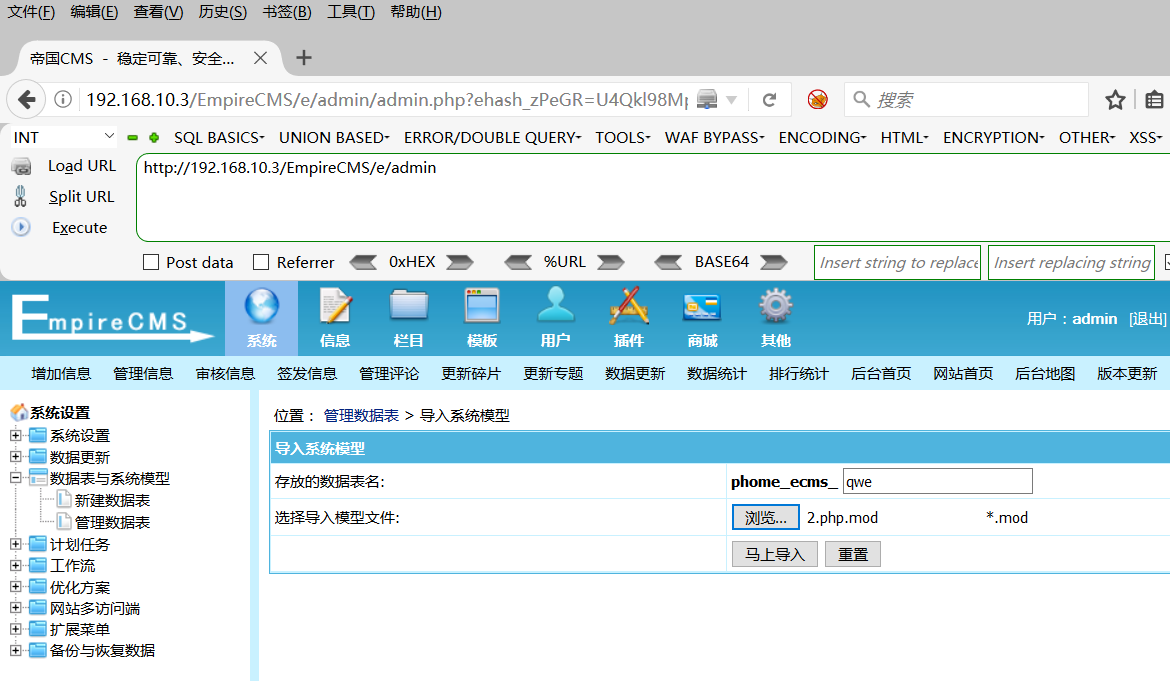

在帝国CMS7.5版中,加载器"LoadInMod"中的模块加载功能文件(PHP)存在安全漏洞,黑客有机会利用该漏洞隐藏恶意代码并构建类似于内鬼设定的定时炸弹,这对系统构成了严重威胁。

漏洞三:代码包含漏洞的隐患

1

2

3

4

5

6

7

8

9

//导入模型

elseif($enews=="LoadInMod")

{

$file=$_FILES['file']['tmp_name'];

$file_name=$_FILES['file']['name'];

$file_type=$_FILES['file']['type'];

$file_size=$_FILES['file']['size'];

LoadInMod($_POST,$file,$file_name,$file_type,$file_size,$logininid,$loginin);

}

更具威胁性的由程序引入文件特征所引起,攻击者可轻易利用此特性,仅需相关脚本即可巧妙绕过安全措施。这就好比隐蔽地布置了看似无害的隐形炸弹,无声闯入堡垒的严密防御体系中。

1

2

3

4

5

6

7

8

9

10

//上传文件

$path=ECMS_PATH."e/data/tmp/mod/uploadm".time().make_password(10).".php";

$cp=@move_uploaded_file($file,$path);

if(!$cp)

{

printerror("EmptyLoadInMod","");

}

DoChmodFile($path);

@include($path);

UpdateTbDefMod($tid,$tbname,$mid);

漏洞四:一句话木马的潜伏

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

“500错误表示网络访问困难尤其显著,通常是因为未加密的上传语句木马容易被WAF等安全设备检测并清除。然而,如果木马能够巧妙地隐藏在网络中,可能就将对网站关键区域进行恶意攻击。”

//取得随机数

function make_password($pw_length){

$low_ascii_bound=48;

$upper_ascii_bound=122;

$notuse=array(58,59,60,61,62,63,64,91,92,93,94,95,96);

while($i<$pw_length)

{

if(PHP_VERSION<'4.2.0')

{

mt_srand((double)microtime()*1000000);

}

mt_srand();

$randnum=mt_rand($low_ascii_bound,$upper_ascii_bound);

if(!in_array($randnum,$notuse))

{

$password1=$password1.chr($randnum);

$i++;

}

}

return $password1;

}

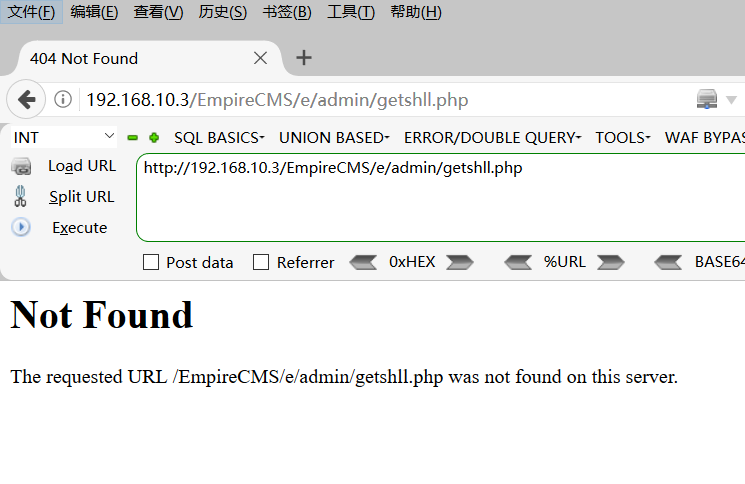

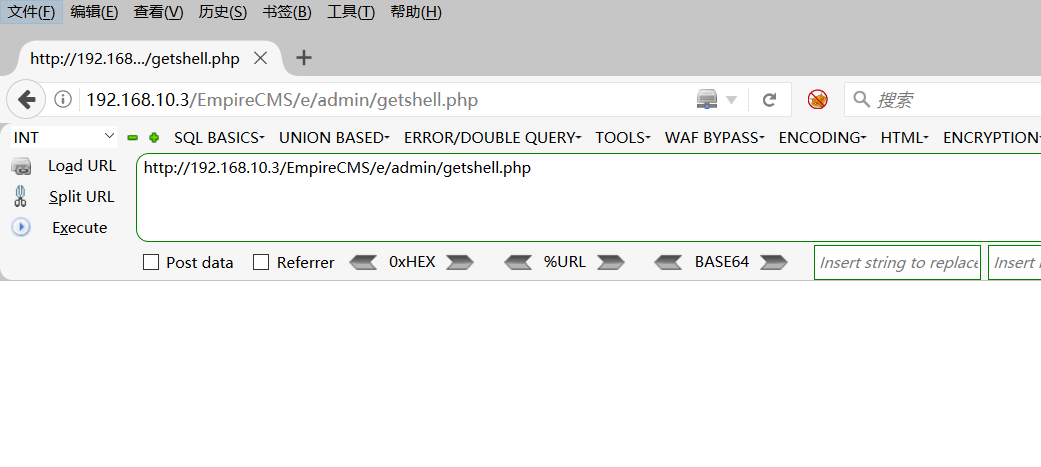

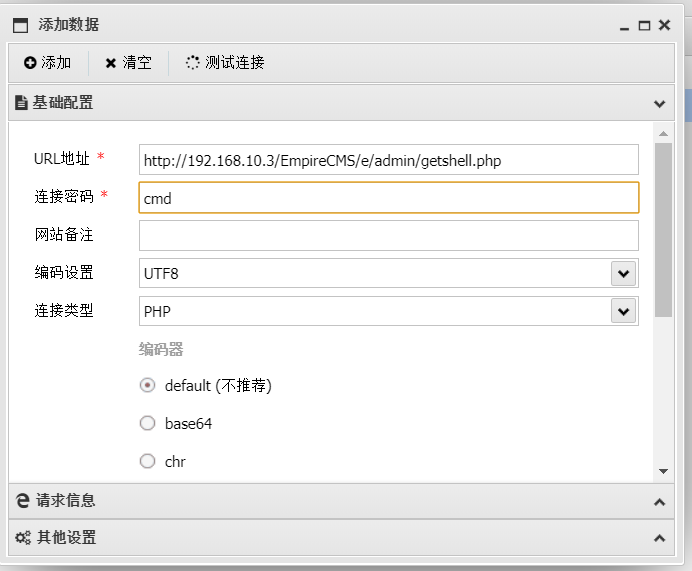

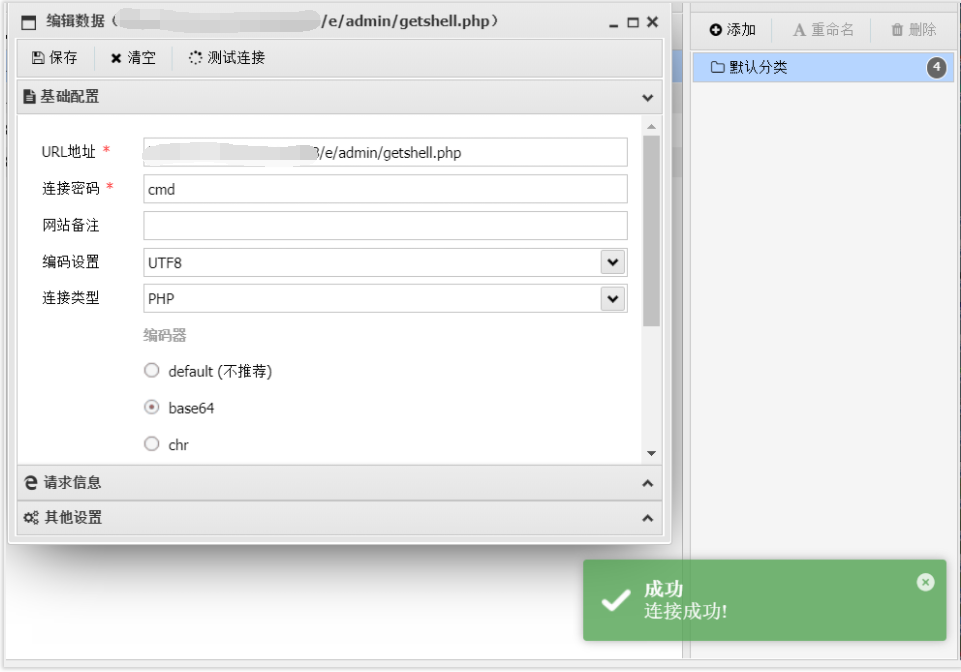

漏洞五:外部输入数据的危险

file_put_contents("getshell.php","");

本漏洞主要源于处理外部输入数据及构建代码时的特定字符过滤不足,使之有机会潜入城堡食品供应链,犹如毒素悄无声息地侵入,对整体体系产生广泛影响。

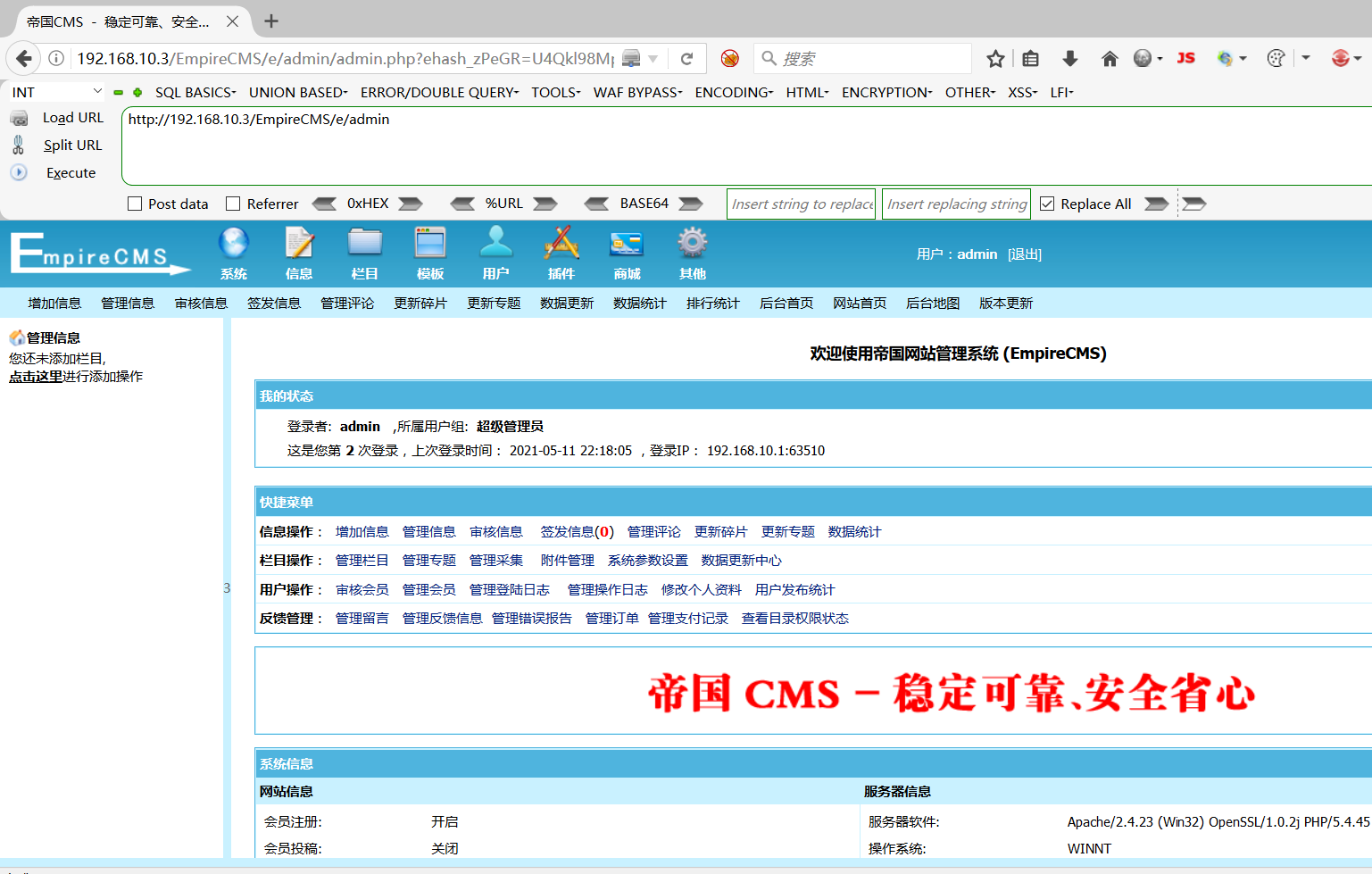

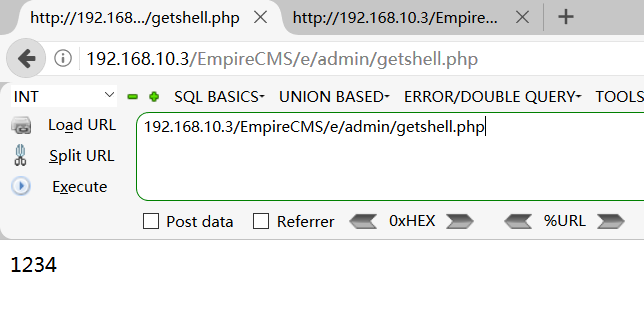

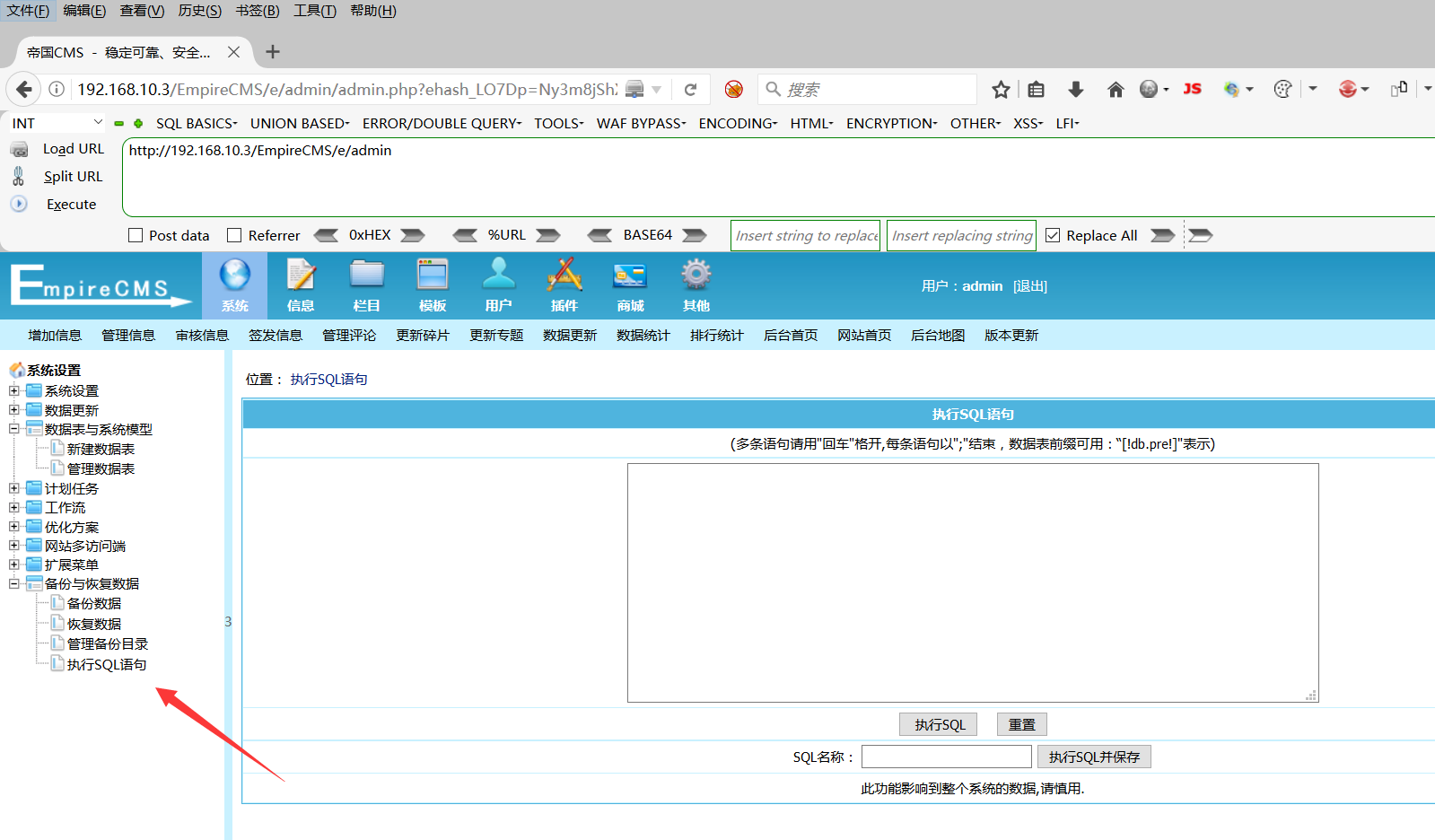

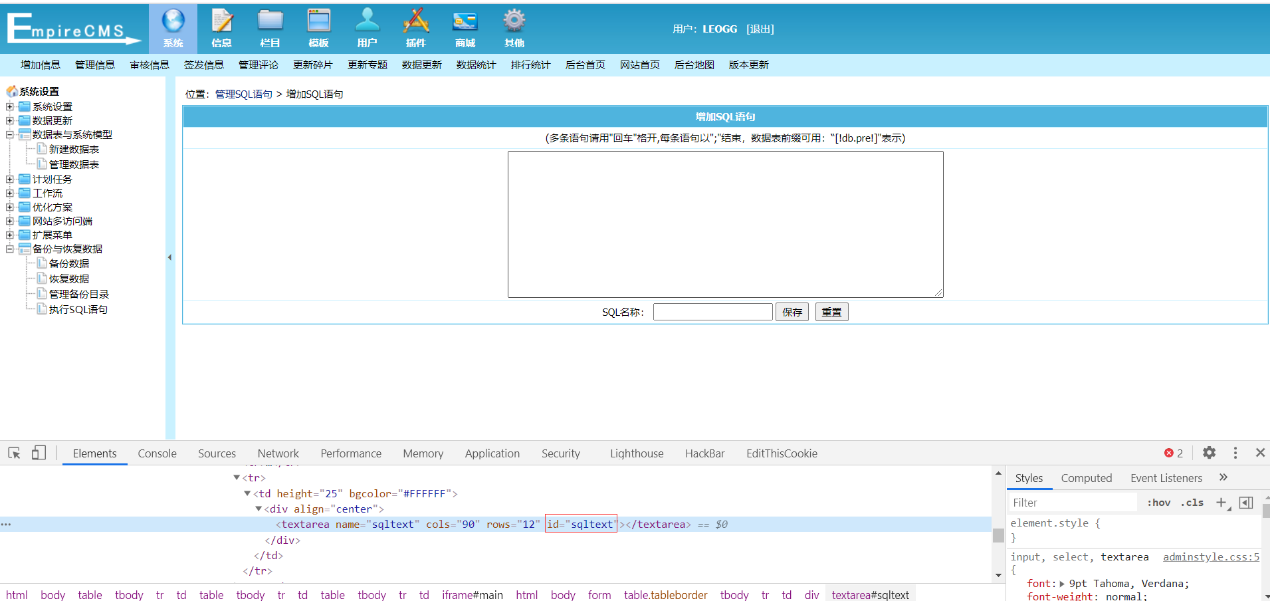

漏洞六:SQL注入的致命一击

在严密跟踪源码分析过程中,发现本地服务器上的EmpireCMS/e/admin/db/DoSql.php中的RepSqlTbpre功能存在安全隐患。该函数负责处理sqltext,但在处理$sql参数时,仅进行了简单的去空格和以分号分隔操作,并无其他任何安全保护措施,使恶意SQL语句得以入侵,为黑客攻击城堡数据库提供了便利。

漏洞七:绝对路径的泄露风险

通过巧妙地运用SELECT…INTOOUTFILE指令并结合PHPinfo()函数,我们便能准确探知到恶意脚本在服务器间保存的位置,这就如同绘制城堡地图时清晰标注出神秘通道给攻击者以充分暴露。

漏洞八:HTML特殊字符过滤的不足

在源代码中,实体化处理仅靠使用HTML实体转义字符(ENT_QUOTES)和addslashes函数,无法充分防范恶意攻击,留下安全隐患。此处防御手段的不足充当了网站风险的缝隙来源。

漏洞九:URL处理的安全隐患

Request函数解析URL后,其中的参数和值即可直接注入HREF和SRC属性,作为其实际值。如此做宛如在城堡中安插眼线,可能引起机密信息泄露风险。

漏洞十:Javascript伪协议的风险

在JavaScript编程中,伪协议能与HTML属性协同使用,但需审慎对待。因其常用作设定链接地址之用,故有"黑暗魔法"之称。若处理不当,恐引发无法挽回的严重后果。

结语:守护你的数字城堡

鉴于网络安全威胁的严重性,我们不能无动于衷。作为全球重要信息中心,各大网站的安全性与每一位用户息息相关。期望本文观点能引起您对网站安全问题的重视,并采取应对措施保障业务平台稳定运行。请问,贵公司网站的安全防御系统牢固吗?你们有没有为之付出百分百努力,为数字城堡筑起防线呢?

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

作者:小蓝

链接:https://www.lanmiyun.com/content/662.html

本站部分内容和图片来源网络,不代表本站观点,如有侵权,可联系我方删除。

赶快来坐沙发