最高学历本科以上,月均薪资超 2 万,网络与信息安全管理员,你了解吗?

网络安全在现今的数字化时代扮演着至关重要的角色。它所涉及的复杂技术和潜在威胁众多,仿佛一场没有硝烟的战争。

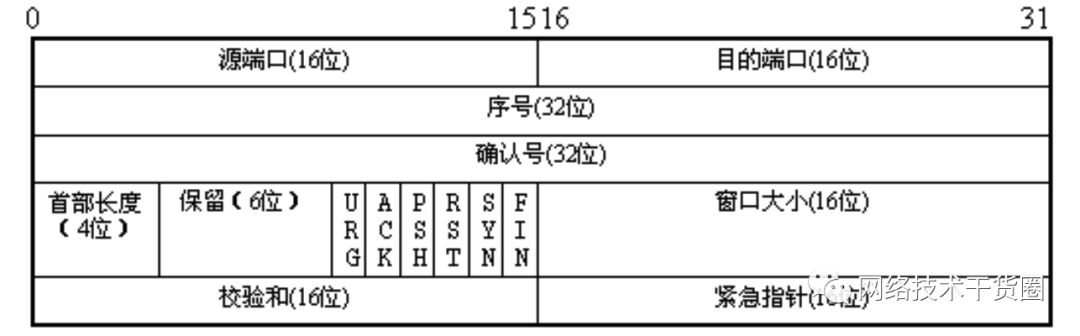

PSH标志在Telnet登陆中的运用

在网络通信领域,PSH这个推送标志承载着特殊含义。在诸如Telnet登录这样的应用场景中,它被频繁使用。其核心目的是告知接收方要尽快将数据传递至应用层。Telnet作为一种常见的远程登录工具,常用于访问网络服务器等设备。在现实中的网络运维工作中,掌握PSH标志的正确使用方法,对于确保数据及时传输和应用功能的正常运行至关重要。此外,在网络应用开发的特定场景中,工程师们还需利用这一功能,以保证数据交互的顺畅。

PSH标志对网络通信的效率和稳定性有着显著影响。在众多情况下,若对该标志存在误解或设置不当,便可能引发数据传输的延迟,这如同流水线上的某个环节出现了问题。

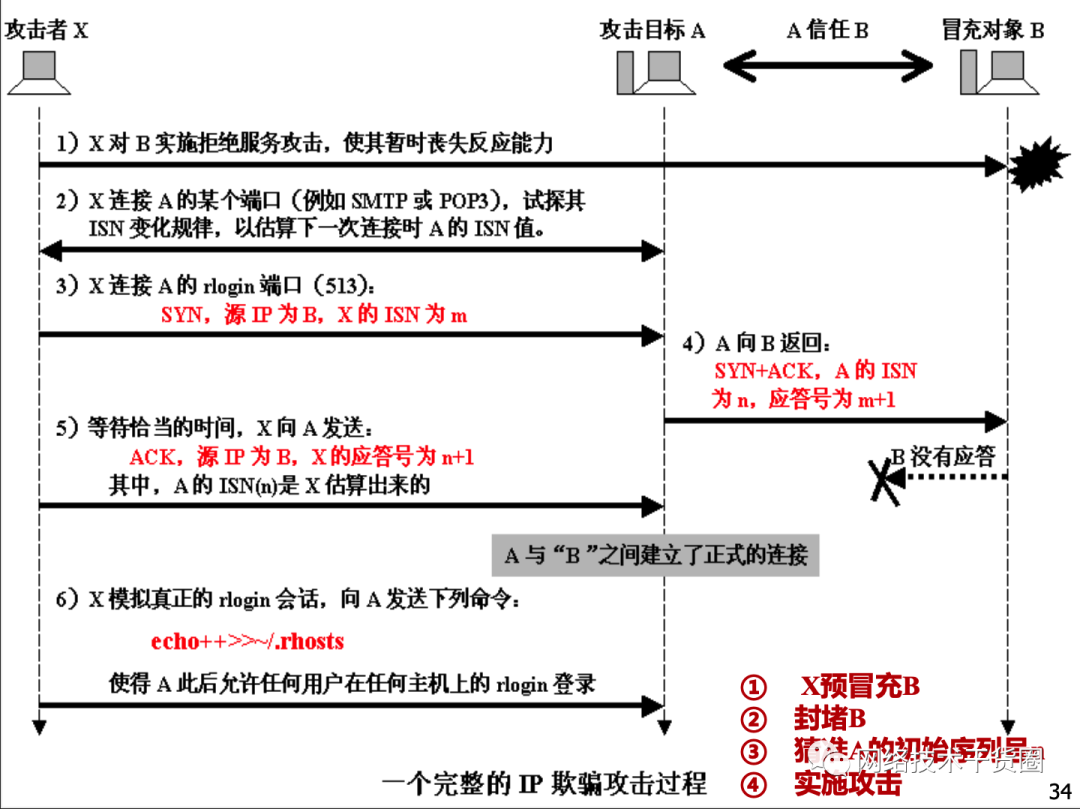

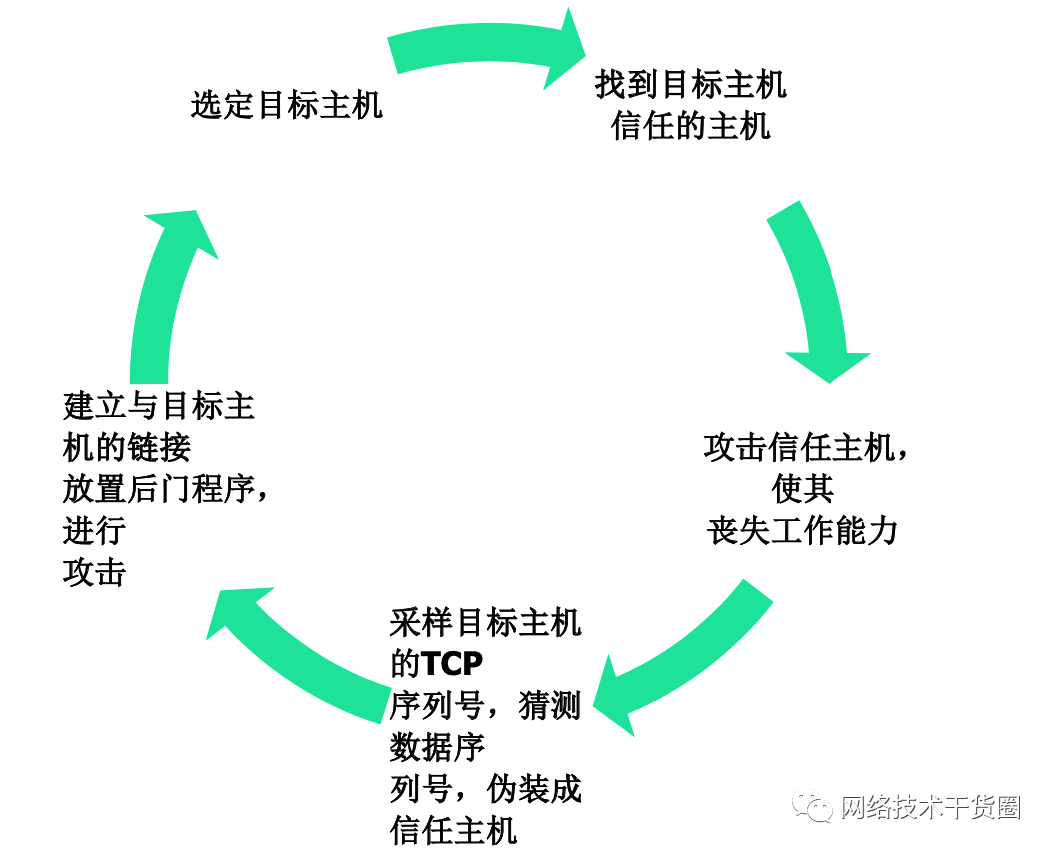

基于IP地址的认证方式

IP地址认证构成了一种独特的信赖体系。若登录主机的IP地址得到服务器的信任,用户便无需输入口令即可登录,例如rlogin服务(运行于TCP513端口)。在部分封闭的企业内部网络里,这种信任体系使得员工能便捷地快速获取资源。然而,这种机制也存在较大风险,若被信任的IP地址遭到盗用,比如黑客通过攻击掌握了信任主机的控制权,他们便能轻易地入侵服务器。

此外,先以信任关系进行身份验证,随后再执行口令验证,这样的操作流程在一定程度上会影响到安全系数。企业内部往往对安全等级的评估存在偏差,常常过分信任这种机制。在网络安全审查过程中,这种现象值得特别关注并加以改进。

IP协议传输中的漏洞

IP协议既不针对连接也不保证传输可靠性,其数据包的发送方式存在安全隐患。这好比城墙有了裂缝,黑客便能在源地址与目的地址之间植入伪造的IP地址。在庞大的互联网网络中,这样的漏洞很可能被恶意分子利用。以2020年的一次大规模网络攻击为例,黑客便利用这一漏洞实施了一系列攻击,导致众多网站出现访问故障。

恶意利用IP协议漏洞的行为可能会引发网络瘫痪,规模之大令人担忧。软件开发者和网络安全人员必须采取技术措施,增强IP协议的安全性,确保网络系统的安全。

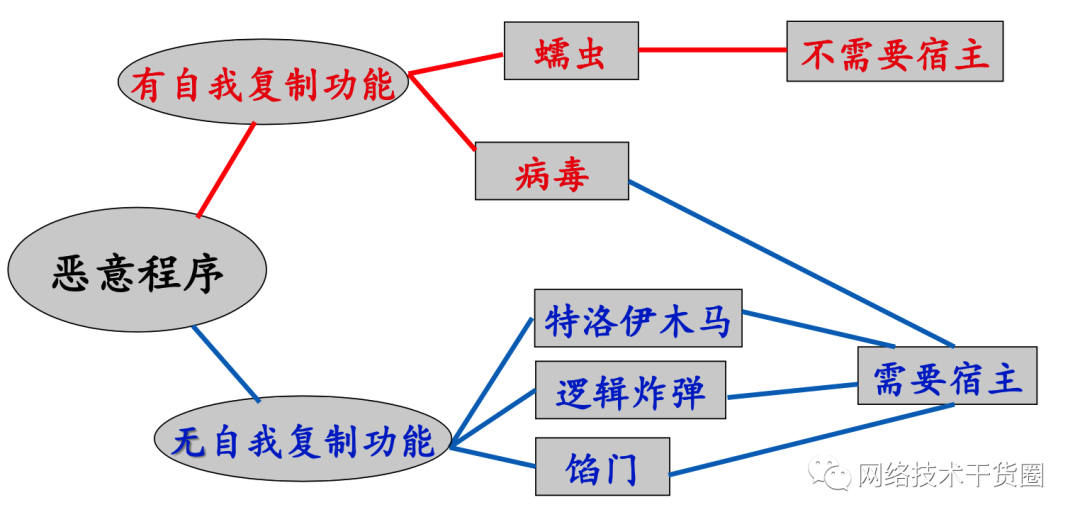

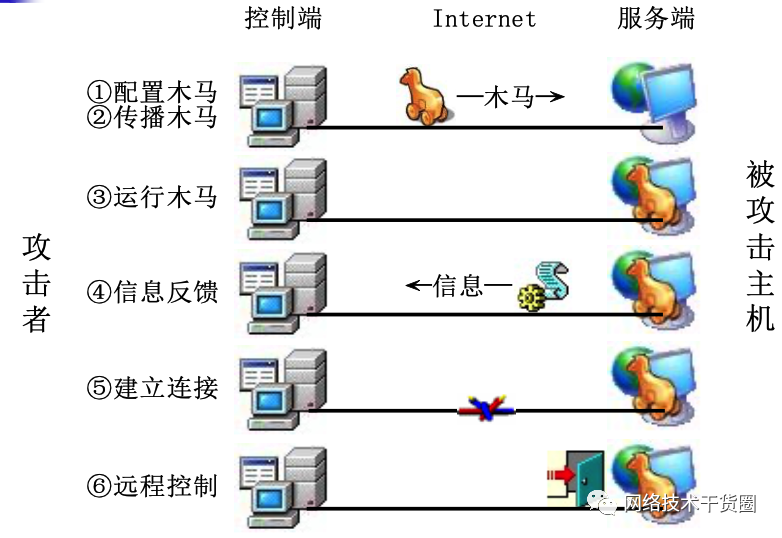

黑客入侵手段

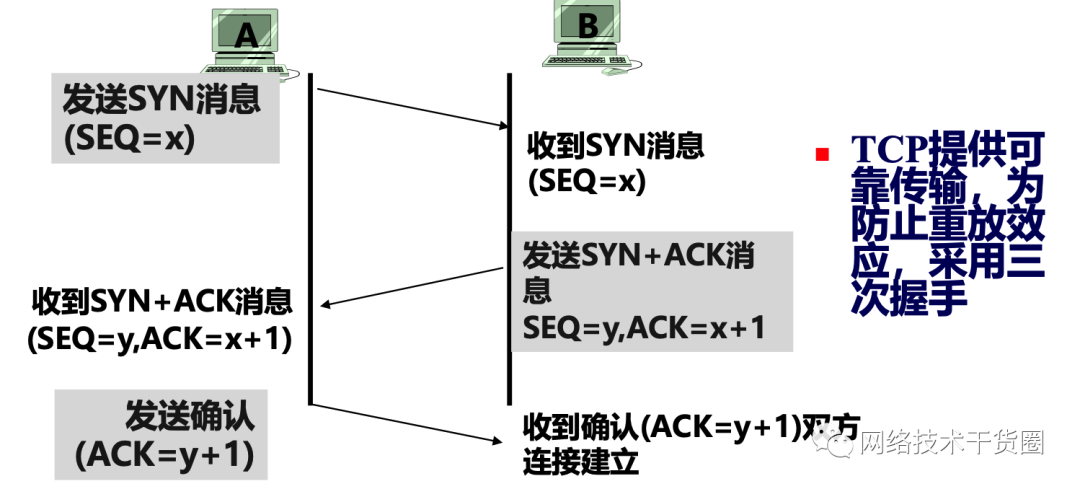

与目标主机成功建立TCP/IP连接后,黑客可采取的手段众多。他们往往会针对目标主机安全性相对较弱的端口植入后门程序。这就像小偷发现了房子的薄弱环节,进而发起入侵。正如文中所述,X连接A的SMTP端口(X是合法的邮件用户,但并非被信任的rlogin用户),黑客会先通过试探来猜测A的ISN值的变化规律,以便在下次连接时准确预测A的ISN值。如果不及时进行欺骗攻击,由于新连接的出现,猜测的ISN值可能会变得不准确。

黑客入侵的方式,对个人和企业的网络安全构成严重威胁。众多企业每年都要投入大量资金,用以防范这类攻击。

网络安全防护技术:源地址过滤

源地址过滤是一项关键的防护措施,在边界路由器上实施此操作能够有效抵御风险。大多数路由器都默认开启了这种配置。比如,某大型企业内部网络曾检测到有外部数据包冒用本地IP地址试图入侵,正是依靠源地址过滤机制成功拦截了这些数据包。

若防护技术设置不当,即便合法的外部访问也可能被拒之门外。网络管理人员在配置时必须格外小心,以免产生误判。

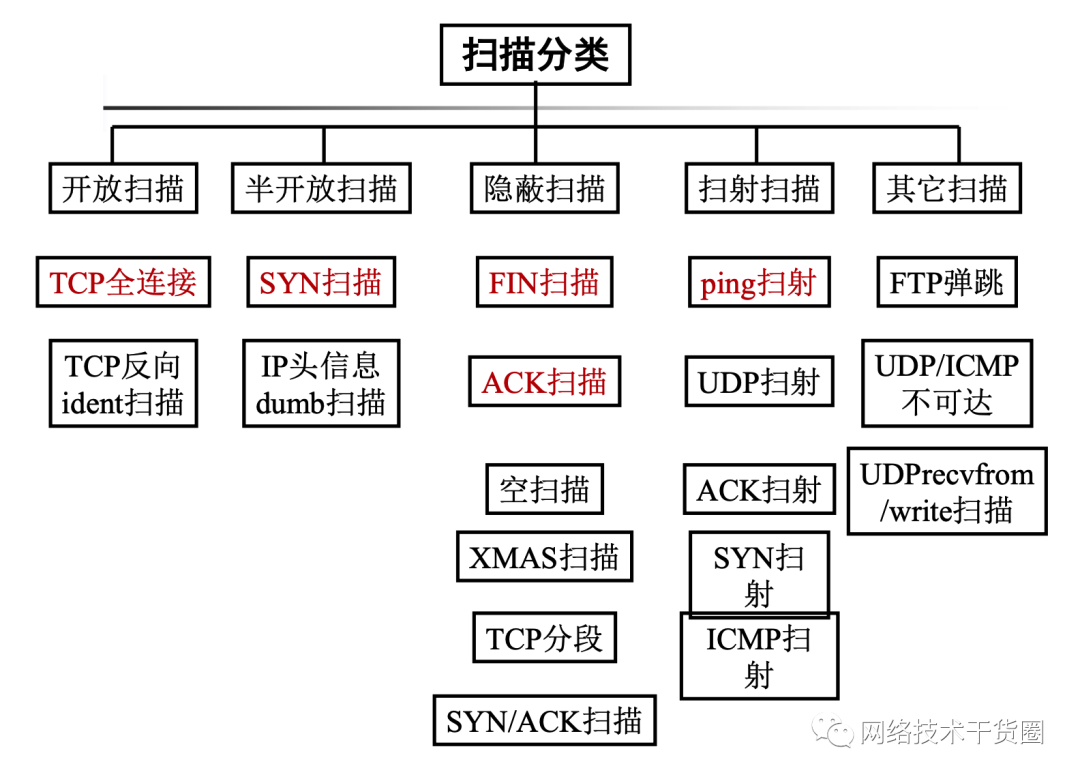

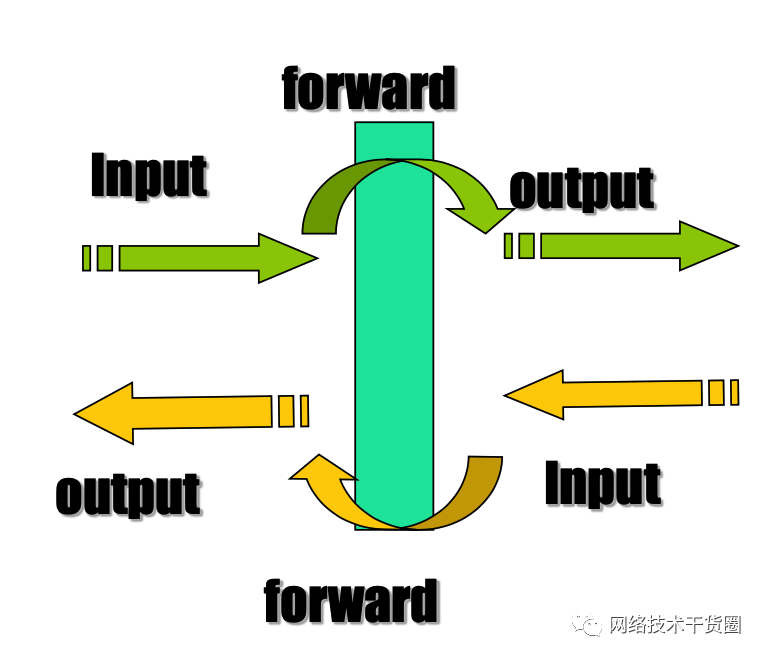

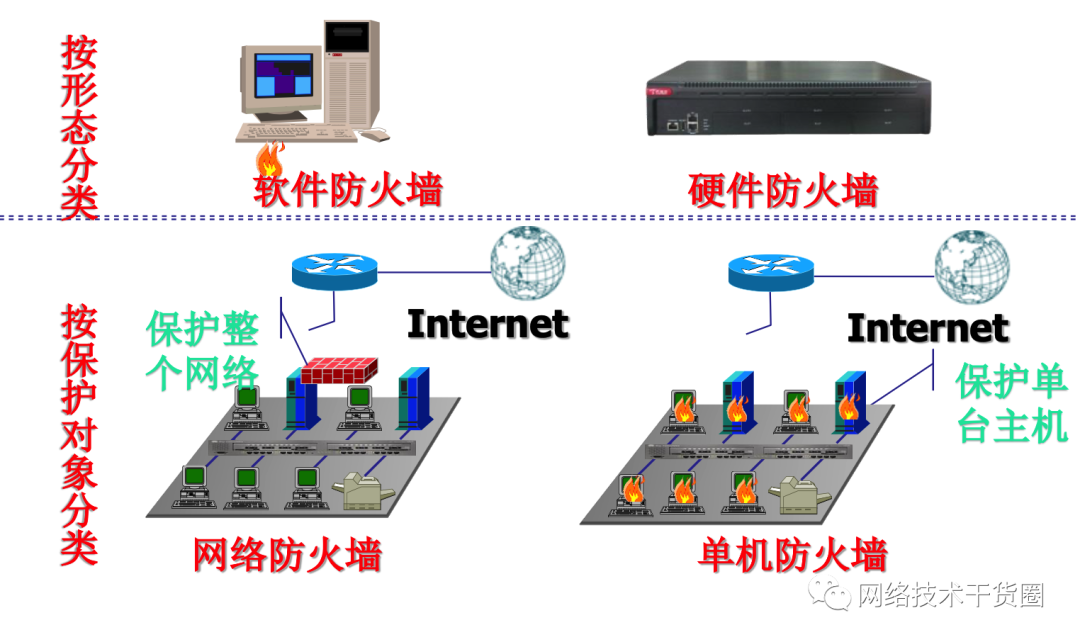

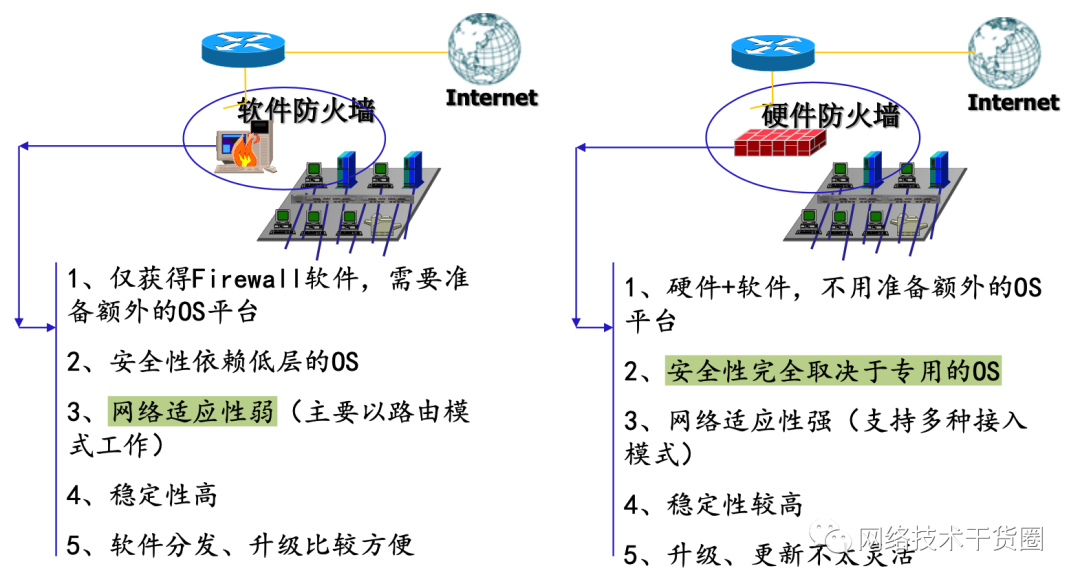

防火墙的相关情况

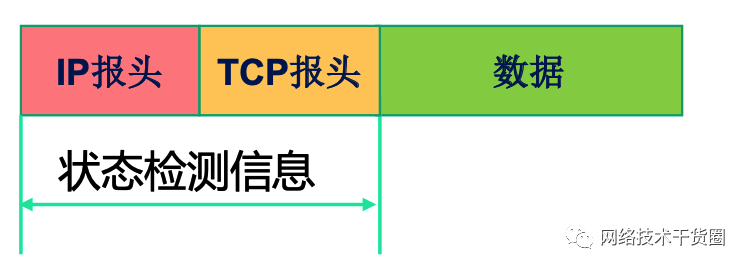

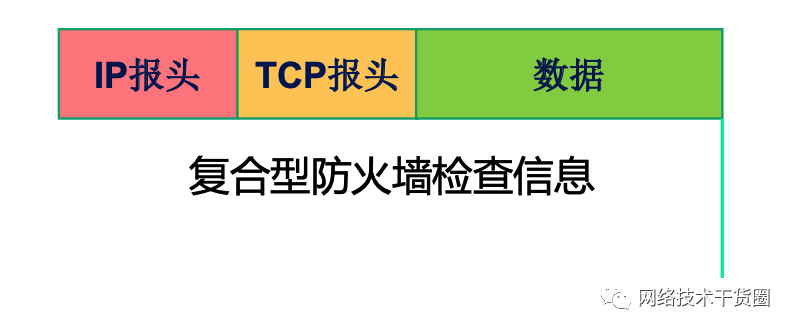

端口扫描始终是网络安全的一大隐患,有人利用它潜入电脑,探查服务类型。尽管有多种防火墙技术,例如基础的包过滤防火墙、状态检测的包过滤防火墙、应用代理防火墙等,它们都只能对单个报文进行检查。然而,核检测防火墙则能将报文组合成会话,进行深入理解并加以保护。这就像拼图,通过将碎片拼凑成完整的图案,从而进行分析。

然而,核检测防火墙的效率可能不尽如人意;比如,边界防火墙可能会成为网络访问的障碍。在流量密集的网络环境中,这甚至可能引发网络延迟等问题。

大家不妨想想,面对这些网络安全的问题,我们这些普通用户究竟可以采取哪些措施来守护自己的网络安全?期待大家在评论区积极参与讨论,同时也欢迎点赞并转发这篇文章。

作者:小蓝

链接:https://www.lanmiyun.com/content/4730.html

本站部分内容和图片来源网络,不代表本站观点,如有侵权,可联系我方删除。

赶快来坐沙发