揭秘校园网站背后的古老CMS:织梦系统,你的学校安全吗?

有人试图登录学校主站寻找突破口,却失望地发现那里毫无互动。这看似平常的行为背后,难道不隐藏着许多网络安全之谜和惊喜吗?比如,在看似安全的地方寻找漏洞的挑战。

学校主站初印象

首次访问学校的主网站时,我感到有些失望,因为找不到可以互动的区域。一般来说,学校的主网站应当是一个安全性较高的平台。但为何它缺少互动功能?这或许是因为对安全的考量,或者是技术上的限制,使得外部人员难以获取信息或进行互动。许多学校的网站仅作为信息展示之用,缺乏互动板块,这对于热衷于网络安全研究的人来说,无疑是一个挑战。在缺乏互动功能的网站上寻找突破,就如同在密闭的房间中寻找出口一般艰难。

尝试了主站之后发现难以攻克难题,此时便需要转换思路,寻找新的解决之道。既然在主站上无法找到突破口,那么就得另辟蹊径,从其他角度着手解决问题。

从fofa查子域名

fofa上查看子域名是个不错的选择。网络安全领域,子域名往往藏着网站鲜为人知的秘密。即便主站防护严密,子域名下的某些板块或服务可能存在漏洞。据行业报告,约三成的网站漏洞源于子域名。不少黑客正是通过子域名漏洞入侵网站。这里,寻找子域名不只是简单操作,更是一种多维度的攻击或防御策略思考。而且,不同地区的学校,网站构建和子域名管理风格各异。

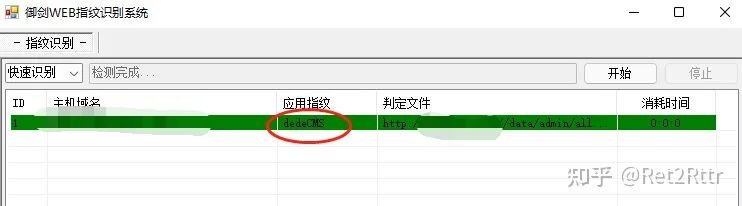

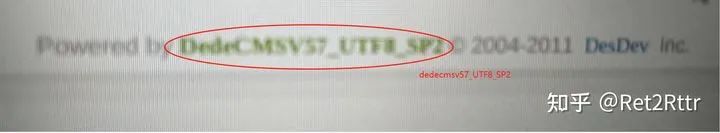

在找到子域名之后,我们便触及到了CMS这一概念。这可是网络安全领域里备受关注的议题。

古老cms的漏洞

说到CMS,学校这类机构可能会采用一些陈旧的模板。这些模板由于使用时间较长,常存在通用的安全漏洞。这些漏洞可能对网站的保密性和整体安全性构成威胁。例如,有些学校在五到十年前建立网站时采用了当时流行的CMS模板,由于未能及时更新,就可能存在这样的问题。因此,老旧网站的维护人员需要提高警觉。在我国大陆,有部分学校网站因这一原因遭受攻击,导致学生信息泄露。这些通用漏洞包括nday等,虽然已被发现并修复,但部分网站因长期未更新,依然面临被攻击的风险。了解这些漏洞对于网络安全的攻防至关重要。

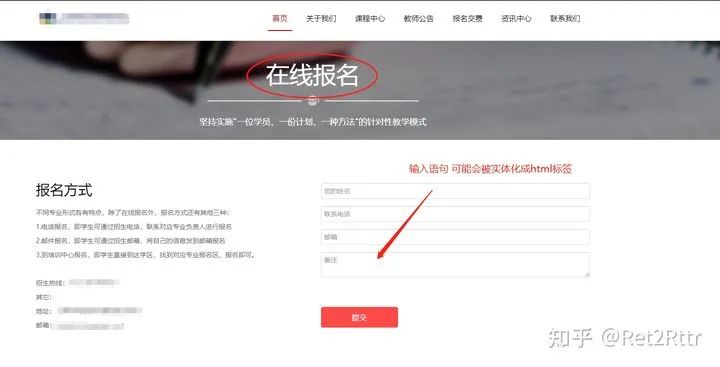

文章中的XSS漏洞是很关键的一个点。

留言板块的XSS漏洞

浏览网站留言区,便会联想到XSS漏洞。此类攻击风险极高,恶意脚本一旦植入,普通用户乃至管理员访问时都可能遭受攻击。美国曾有多家网站因此遭受攻击,导致用户信息被盗等严重后果。我校主站留言区,有人尝试植入攻击载荷,虽成功率可能不高,但这是发现漏洞的关键途径。无论是攻击者还是防御者,留言区这样的交互板块都应引起重视。深入了解XSS漏洞的产生与防御方法,有助于更好地保障网站安全。

确认了一些信息之后就是利用工具扫描。

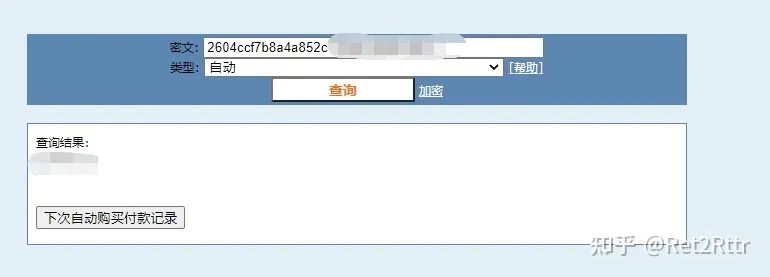

INSERT INTO `dede_member` VALUES('1','xxxx','admin','2604ccf7b8a4a852cxxxxxxxx','admin','xxx','100','0','0','0','xxxxxxx@qq.com','10000','10','0','','0','','xxxxxx','','xxxxxxx79','xxxxxxx','-1');DEDEcms扫描器的运用

确认了CMS版本后,合理地使用DEDEcms扫描器来查找漏洞。等待扫描结果的过程颇为漫长,其间充满了期待与不确定。若扫描结果显示出nday漏洞,那便如同发现宝藏,因为这或许就是进入系统的关键。许多网站在安全防护上可能并未注意到这些存在已久却未及时修补的漏洞。例如,在欧洲的一些小型网站,由于未能及时防范扫描工具发现的漏洞,不幸遭受黑客攻击。网络安全中,扫描工具的重要性显而易见,它们能助力我们更高效地识别潜在威胁。

最后就是处理登录后的后续问题。

获取shell权限

获取密码登录子站后台后并未停止渗透,他们继续追求获取shell权限。这一步在整个渗透过程中极为关键。若要完全掌控服务器,shell权限是不可或缺的。正如之前所述,这个版本的织梦cms存在漏洞,可被用来获取shell。一旦攻击者获得这种权限,便能远程操控网络服务器,随意下达命令。这相当于一把开启大门的钥匙,掌握它便能在服务器中任意妄为。你也许会想知道,在实际操作中,如何更有效地防御此类针对网站的渗透?欢迎评论、点赞、分享这篇文章,让更多人认识到网络安全的重要性。

作者:小蓝

链接:https://www.lanmiyun.com/content/4890.html

本站部分内容和图片来源网络,不代表本站观点,如有侵权,可联系我方删除。

赶快来坐沙发